剧情概要

第一部

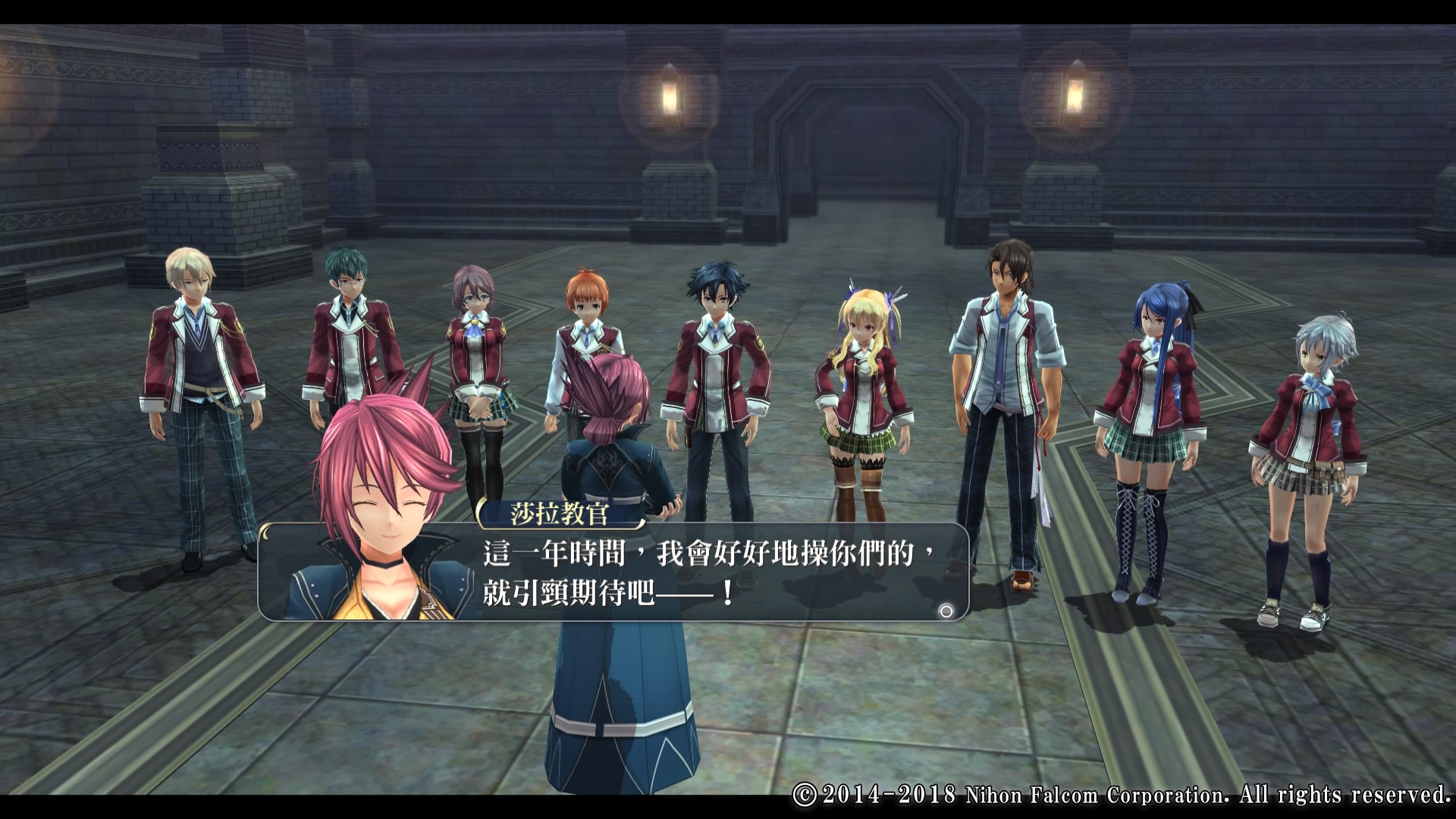

七耀历 1204 年春,托尔茲军官学院诞生了一个全新的班级特科班《七班》,其成员是和最先进的战术导力器 ARCUS 有着高契合度的 9 个学生。刚入学他们就碰上了一场实战考验。在协力通过考验后,全员怀着自己的抱负表示留下。

黎恩·舒华泽 地方贵族之子

亚莉莎·莱恩福尔特 帝国最大重工企业的大小姐

艾略特·克雷格 想成为音乐家的正太

劳拉·S·亚尔赛德 武术名门之女

马奇亚斯·雷格尼兹 帝都首长儿子

艾玛·米尔斯汀 入学成绩位居榜首的七班班长

尤西斯·艾尔巴雷亚 名门贵族《四大名门》的次子

菲·克劳赛尔 猫系少女

盖乌斯·沃泽尔 高大的留学生

莎拉·巴雷斯坦 级任教官

学院生活由好几个模式组成。

- 平时上课部分跳过,但是有时会有放学后的要素收集

- 实习前有一个“自由活动日”,也就是一个星期天。三好学生黎爷会在这一天里帮学生会跑腿解决委托,刷同学好感和探索旧校舍。

- 重头戏就是每月都会安排的名叫《特别实习》 的企划,将七班成员分为 A、B 两组分别前往帝国各地进行实习。玩家只能操作黎爷所在的 A 组。

三月第一次到凯尔迪克,那里有个远近闻名的大市集。实习过程中大市集发生了不明盗窃事件,七班为了解决它开始调查,并最终在露纳利亚自然公园里找到了失窃的物资。然而这时他们却被赶来的当地领邦军包围。随后克蕾雅上尉带领铁路宪兵队(简称 TMP)前来救场,最后结束实习返回。